Telefonunuza gelen “doğrulama kodunu kimseyle paylaşmayın” uyarısını ezbere biliyorsunuz. Peki ya dolandırıcılar bu kodu sizden istemeden, hatta siz farkında bile olmadan ele geçirebiliyorsa? 2FA açıkken nasıl dolandırırlar sorusu, iki faktörlü kimlik doğrulamanın (2FA) aşılmaz bir kalkan olmadığını acı bir şekilde hatırlatıyor. Güvenlik uzmanlarının 2024 raporlarına göre, OTP botları ve gerçek zamanlı kimlik avı saldırıları artık sıradan kullanıcıları bile hedef alıyor.

Hızlı Teşhis: Belirti → Hesabınıza erişim sağlanamıyor veya tanımadığınız işlemler görüyorsunuz. Muhtemel Neden → Doğrulama kodunuz gerçek zamanlı olarak ele geçirilmiş. İlk Deneme → Tüm aktif oturumları sonlandırın ve şifrenizi değiştirin.

Dolandırıcılar 2FA’yı Nasıl Atlatıyor?

İki faktörlü doğrulama, hesap güvenliğinde ciddi bir sıçrama sağladı. Ancak siber suçlular da boş durmadı. Pratikte en sık görülen bypass yöntemlerini inceleyelim:

1. Gerçek Zamanlı Kimlik Avı (Real-Time Phishing)

Klasik phishing saldırılarında sahte bir giriş sayfası oluşturulur, kurban bilgilerini girer ve saldırgan bu bilgileri daha sonra kullanır. Ancak 2FA bu senaryoyu bozdu—çünkü kod birkaç dakika içinde geçersiz hale geliyor.

Çözüm mü? Dolandırıcılar artık gerçek zamanlı proxy sistemleri kullanıyor. Şöyle çalışıyor:

- Sahte bir banka veya sosyal medya giriş sayfasına yönlendiriliyorsun.

- Kullanıcı adı ve şifreni girdiğin anda, saldırgan bu bilgileri gerçek siteye iletiyor.

- Gerçek site sana SMS ile doğrulama kodu gönderiyor.

- Sen bu kodu sahte sayfaya giriyorsun—saldırgan anında gerçek siteye aktarıyor.

- Hesabın artık saldırganın kontrolünde.

Kilit Çıkarım: Tüm bu süreç 30 saniyeden kısa sürebilir. Kod henüz geçerliyken kullanılıyor.

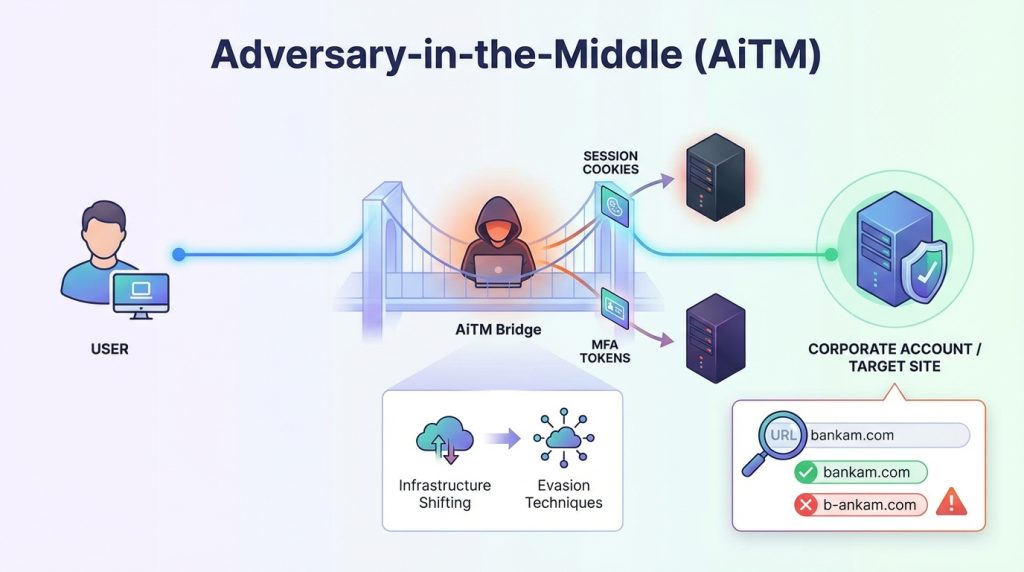

2. Adversary-in-the-Middle (AiTM) Saldırıları

2024’te siber güvenlik firmalarının raporlarına göre, AiTM saldırıları kurumsal hesapları hedef alan en yaygın yöntemlerden biri haline geldi. Bu teknikte saldırgan, sizinle hedef site arasına “görünmez bir köprü” kuruyor.

Mamba 2FA gibi gelişmiş araçlar şunları yapabiliyor:

- Oturum çerezlerini (session cookies) gerçek zamanlı yakalama

- MFA token’larını ele geçirme

- Tespit edilmekten kaçınmak için altyapıyı sürekli değiştirme

Pro İpucu: URL çubuğunu her zaman kontrol et. “bankam.com” yerine “bankam-giris.com” veya “bankam.xyz” gibi adresler kırmızı bayraktır.

3. OTP Botları: Otomatik Kod Hırsızlığı

Kaspersky’nin 2024 araştırmasına göre, OTP botları dolandırıcılık dünyasının yeni gözdesi. Bu botlar nasıl çalışıyor?

- Saldırgan, daha önce sızdırılmış veritabanlarından kullanıcı adı ve şifreni elde ediyor.

- Hesabına giriş yapmayı deniyor—sistem sana doğrulama kodu gönderiyor.

- Tam bu sırada OTP botu seni arıyor: “Bankanızdan arıyoruz, hesabınızda şüpheli işlem tespit edildi. Güvenlik için size gelen kodu söyleyin.”

- Kodu söylediğin anda bot, saldırgana iletiyor.

Bu botlar son derece ikna edici. Gerçek banka sesli yanıt sistemlerini taklit ediyorlar, hatta bekletme müziği bile çalıyorlar.

Sosyal Mühendislik: İnsan Faktörü

Teknik saldırıların ötesinde, en etkili silah hâlâ psikolojik manipülasyon. Dolandırıcılar şu senaryoları sıkça kullanıyor:

| Senaryo | Kullanılan Taktik | Hedef Duygu |

|---|---|---|

| “Hesabınız kilitlenecek” | Aciliyet yaratma | Panik |

| “Ödülünüzü almak için onaylayın” | Ödül vaadi | Hırs/Merak |

| “IT departmanından arıyorum” | Otorite taklidi | Güven |

| “Arkadaşınız acil yardım istiyor” | Yakın çevre taklidi | Endişe |

Kilit Çıkarım: Hiçbir banka, hiçbir kurum, hiçbir platform sizden telefonla veya mesajla doğrulama kodu istemez. Bu kural istisna kabul etmez.

SIM Swap: Numaranızı Çalıyorlar

SMS tabanlı 2FA’nın en büyük açığı burası. Saldırgan, operatörünüzü ikna ederek (veya içeriden biriyle işbirliği yaparak) telefon numaranızı kendi SIM kartına aktarıyor. Artık tüm doğrulama kodları ona gidiyor.

Risk Seviyesi: Yüksek—özellikle kripto para hesapları ve bankacılık için.

Belirtiler:

- Telefonunuz aniden “servis yok” diyor

- Beklenmedik şekilde şebeke kaybı yaşıyorsunuz

- Operatörden “SIM değişikliği onaylandı” mesajı geliyor (ama siz talep etmediniz)

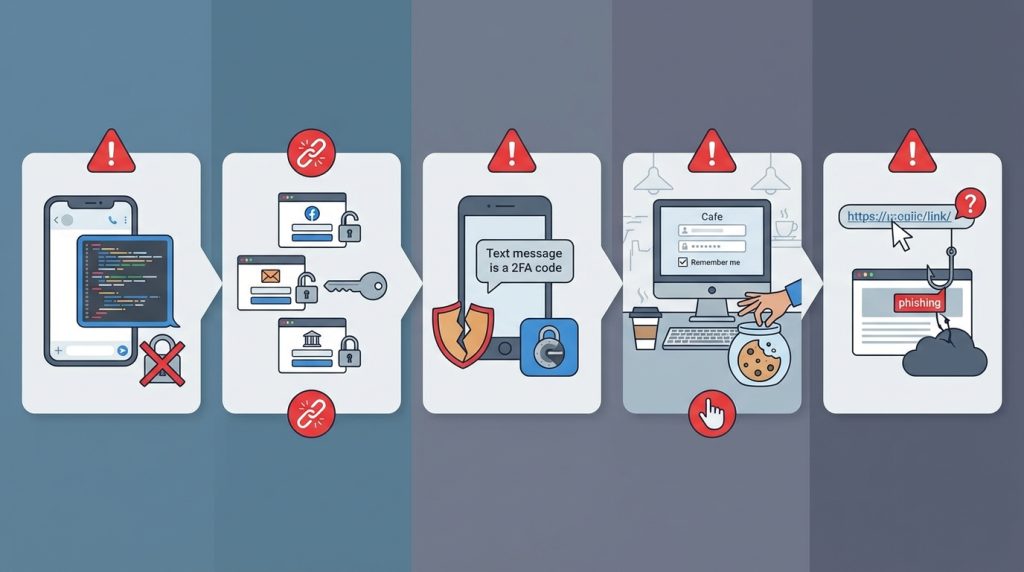

Yaygın Hatalar: Bunları Sakın Yapma

- Kodu ekran görüntüsü alıp paylaşmak: “Arkadaşıma göstereyim” derken tehlikeye atıyorsun.

- Aynı şifreyi birden fazla sitede kullanmak: Bir site sızıntısı, tüm hesaplarını riske atıyor.

- SMS 2FA’ya körü körüne güvenmek: SMS, 2FA yöntemleri arasında en zayıf olanı.

- “Beni hatırla” seçeneğini herkese açık cihazlarda kullanmak: Oturum çerezleri çalınabilir.

- Şüpheli linklere tıklayıp “sadece bakmak” istemek: Bazı phishing siteleri sadece ziyaretle bile bilgi toplayabiliyor.

Kendini Nasıl Korursun?

Tamamen güvende olmak imkânsız, ama saldırganların işini ciddi şekilde zorlaştırabilirsin:

Güçlü 2FA Yöntemlerine Geç

| Yöntem | Güvenlik Seviyesi | Kullanım Kolaylığı |

|---|---|---|

| SMS Kodu | Düşük | Çok Kolay |

| E-posta Kodu | Düşük-Orta | Kolay |

| Authenticator Uygulaması | Yüksek | Orta |

| Donanım Anahtarı (YubiKey vb.) | Çok Yüksek | Orta |

| Passkey | Çok Yüksek | Kolay |

Pro İpucu: Google Authenticator, Microsoft Authenticator veya Authy gibi uygulamalar SMS’e göre çok daha güvenli. Kod cihazında üretiliyor, ağ üzerinden iletilmiyor.

Ek Önlemler

- Şifre yöneticisi kullan: Her site için benzersiz, karmaşık şifreler oluştur.

- Operatörüne SIM kilidi koy: Bazı operatörler ek güvenlik PIN’i sunuyor.

- Hesap aktivitelerini düzenli kontrol et: Tanımadığın cihaz veya konum görürsen hemen müdahale et.

- Phishing simülasyonlarına katıl: Kurumsal ortamdaysan, bu eğitimler gerçekten işe yarıyor.

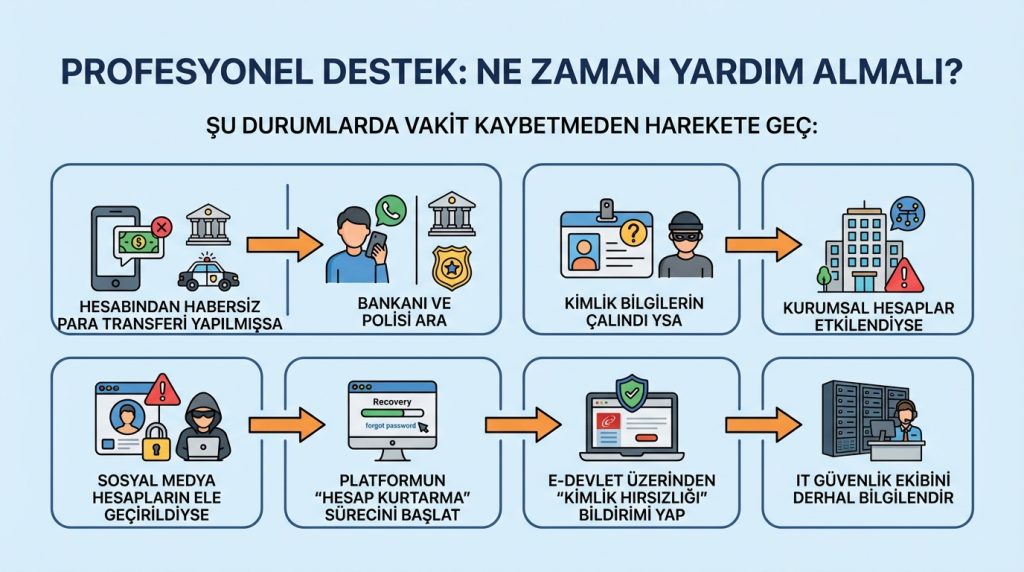

Profesyonel Destek: Ne Zaman Yardım Almalı?

Şu durumlarda vakit kaybetmeden harekete geç:

- Hesabından habersiz para transferi yapılmışsa → Bankanı ve polisi ara

- Sosyal medya hesapların ele geçirildiyse → Platformun “hesap kurtarma” sürecini başlat

- Kimlik bilgilerin çalındıysa → e-Devlet üzerinden “kimlik hırsızlığı” bildirimi yap

- Kurumsal hesaplar etkilendiyse → IT güvenlik ekibini derhal bilgilendir

Sıkça Sorulan Sorular

2FA açıkken hesabım nasıl çalınabilir?

Gerçek zamanlı phishing, OTP botları veya SIM swap gibi yöntemlerle doğrulama kodunuz ele geçirilebilir. 2FA ekstra bir katman sağlar ama tek başına yeterli değildir.

SMS yerine ne kullanmalıyım?

Authenticator uygulamaları (Google Authenticator, Authy) veya donanım anahtarları (YubiKey) çok daha güvenli alternatifler. Passkey desteği olan platformlarda bu özelliği aktif edin.

Banka beni arayıp kod isterse ne yapmalıyım?

Kesinlikle vermeyin. Telefonu kapatın ve bankanızın resmi numarasını kendiniz arayarak durumu doğrulayın. Gerçek bankalar asla telefonla doğrulama kodu istemez.

SIM swap saldırısına uğradığımı nasıl anlarım?

Telefonunuz aniden çekmiyorsa ve “servis yok” uyarısı alıyorsanız, hemen operatörünüzü arayın. Ayrıca beklenmedik “SIM değişikliği” bildirimleri de alarm işaretidir.

Sonuç

İki faktörlü doğrulama hâlâ hesap güvenliğinin temel taşlarından biri—ama sihirli bir kalkan değil. Dolandırıcılar, teknolojinin bir adım önünde kalmak için sürekli yeni yöntemler geliştiriyor. Gerçek zamanlı phishing, OTP botları ve SIM swap saldırıları, “doğrulama kodu” tuzaklarının ne kadar sofistike hale geldiğini gösteriyor.

Yapmanız gereken basit: SMS tabanlı 2FA’dan authenticator uygulamalarına geçin, hiçbir koşulda doğrulama kodunu paylaşmayın ve şüpheli iletişimlerde önce doğrulayın, sonra hareket edin. Güvenlik, tek bir önlemle değil, katmanlı bir yaklaşımla sağlanır.

Cevap ver