Cuma günü saat 17:00, herkes hafta sonuna hazırlanırken muhasebe departmanına CEO’dan acil bir e-posta düşüyor: “Gizli bir satın alma işlemi için hemen 850.000 TL transfer etmeniz gerekiyor. Kimseyle paylaşmayın, pazartesi açıklayacağım.” İşte tam bu an, CEO dolandırıcılığı (CEO fraud) denen siber saldırı türünün en kritik noktası. FBI verilerine göre bu tür iş e-postası dolandırıcılıkları (BEC) dünya genelinde 55 milyar doları aşan kayba neden oldu ve 186 ülkede raporlandı.

Kısa Tanım: CEO dolandırıcılığı, siber suçluların şirket üst yöneticilerinin kimliğine bürünerek çalışanları kandırdığı, genellikle acil para transferi veya hassas bilgi talep eden bir sosyal mühendislik saldırısıdır. “Whaling” (balina avı) olarak da bilinir çünkü hedef büyük balıklardır.

CEO Dolandırıcılığı Nasıl Çalışır?

Dolandırıcılar rastgele saldırmaz. Haftalarca, hatta aylarca şirketinizi araştırır. LinkedIn’den yönetici isimlerini, kurumsal web sitesinden organizasyon yapısını, hatta sosyal medyadan CEO’nun tatil tarihlerini bile öğrenirler.

Saldırı genellikle şu aşamalardan geçer:

- Keşif: Hedef şirketin yapısı, kilit personel ve iletişim kalıpları analiz edilir

- Kimlik Oluşturma: CEO’nun e-posta adresiyle neredeyse aynı görünen sahte adresler oluşturulur (örn: [email protected] yerine ceo@sırket.com)

- Zamanlama: CEO’nun ulaşılamaz olduğu anlar seçilir – tatil, uçuş, yoğun toplantı dönemleri

- Baskı Uygulama: Aciliyet ve gizlilik vurgusuyla hedef çalışan manipüle edilir

- Hasat: Para transferi veya hassas veri ele geçirilir

Kilit Çıkarım: Dolandırıcıların en büyük silahı teknik beceri değil, insan psikolojisini kullanma yeteneğidir.

En Yaygın CEO Dolandırıcılığı Senaryoları

Senaryo 1: Acil Havale Talebi

Klasik ve hâlâ en etkili yöntem. “Gizli satın alma”, “stratejik yatırım” veya “yasal uzlaşma” bahanesiyle büyük meblağlı transfer istenir. E-postada mutlaka şu unsurlar bulunur: aciliyet (“bugün yapılmalı”), gizlilik (“kimseyle paylaşma”) ve otorite (“bizzat ben istiyorum”).

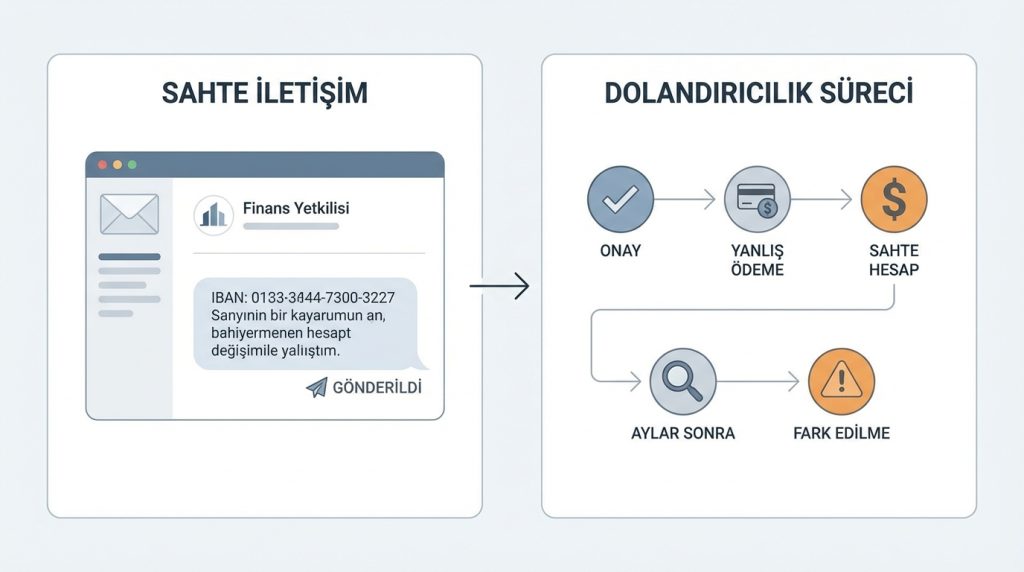

Senaryo 2: Tedarikçi Hesap Değişikliği

Dolandırıcı, düzenli çalıştığınız bir tedarikçinin finans yetkilisi gibi davranır. “Banka hesabımız değişti, bundan sonraki ödemeleri şu IBAN’a yapın” der. Gerçek tedarikçiyle iletişim kurulmadan onaylanan bu değişiklikler, aylarca fark edilmeyebilir.

Senaryo 3: Bordro Yönlendirmesi

Bir çalışan (aslında dolandırıcı) İK’ya yazıyor: “Maaşımın yatacağı hesabı değiştirmek istiyorum.” Basit görünen bu talep, doğrulama yapılmadan işlendiğinde maaşlar dolandırıcının hesabına akar.

Senaryo 4: Veri Hırsızlığı

Para yerine bilgi hedeflenir. “Tüm çalışanların vergi numaralarını ve maaş bilgilerini acil gönder” tarzı talepler, kimlik hırsızlığı için altın değerindedir. 2024 verilerine göre BEC saldırılarının yaklaşık %29’u bu tür “ön ödeme dolandırıcılığı” formatında gerçekleşiyor.

Senaryo 5: Hukuki Baskı Senaryosu

“Şirketimiz gizli bir davayla karşı karşıya, avukata acil ödeme yapılması gerekiyor” şeklinde kurgulanan bu senaryo, yasal süreçlerin gizliliği algısını kullanır.

| Senaryo Türü | Hedef Departman | Risk Seviyesi | Ortalama Kayıp |

|---|---|---|---|

| Acil Havale | Finans/Muhasebe | Çok Yüksek | 500.000+ TL |

| Tedarikçi Değişikliği | Satın Alma | Yüksek | 200.000-1M TL |

| Bordro Yönlendirmesi | İnsan Kaynakları | Orta | 50.000-150.000 TL |

| Veri Hırsızlığı | İK/IT | Yüksek | Hesaplanamaz |

Başlamadan Önce: Kurumsal Hazırlık

Gerekenler:

- Güncel e-posta güvenlik yazılımı (DMARC, SPF, DKIM yapılandırmalı)

- Çok faktörlü kimlik doğrulama (MFA) altyapısı

- Yazılı onay prosedürleri

- Acil durum iletişim listesi (telefon numaraları dahil)

Ön Koşullar:

- Üst yönetimin siber güvenlik farkındalığı

- Finans ekibinin yetkilendirme sınırlarının netleştirilmesi

- Tüm çalışanlara temel sosyal mühendislik eğitimi

Korunma Adımları: Kurumsal Savunma Rehberi

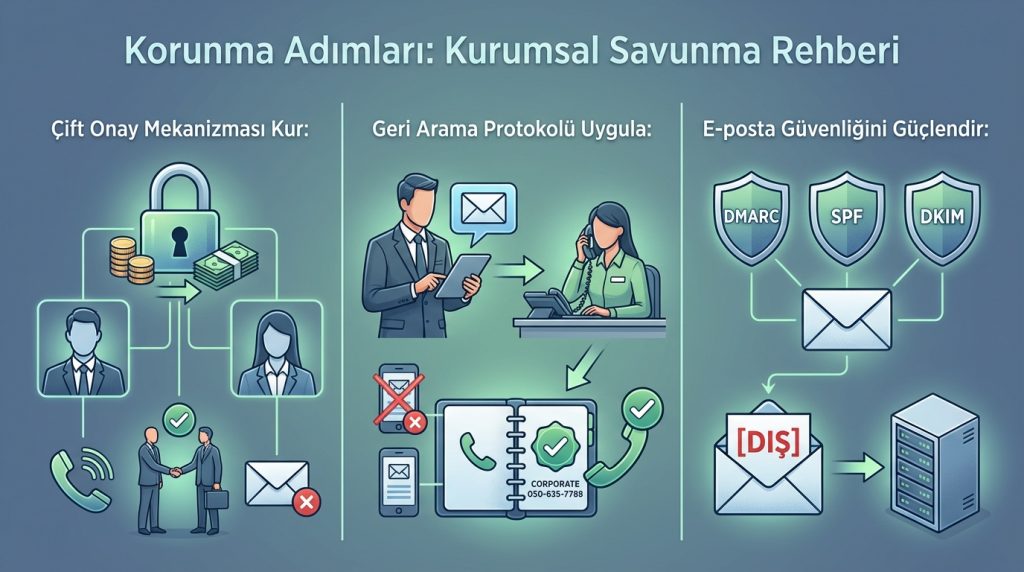

- Çift Onay Mekanizması Kur: Belirli bir tutarın üzerindeki tüm transferler için en az iki yetkili onayı zorunlu hale getir. E-posta onayı yeterli değil; telefon veya yüz yüze doğrulama şart.

- Geri Arama Protokolü Uygula: Üst yöneticiden gelen her finansal talep için, kayıtlı telefon numarasından geri arama yap. E-postadaki numarayı değil, kurumsal rehberdeki numarayı kullan.

- E-posta Güvenliğini Güçlendir: DMARC, SPF ve DKIM kayıtlarını yapılandır. Dış kaynaklı e-postalara “[DIŞ]” etiketi ekleyen filtreler kur.

- Düzenli Simülasyon Testleri Yap: Yılda en az iki kez sahte phishing e-postaları göndererek çalışan farkındalığını ölç. Tıklayan kişileri cezalandırma, eğit.

- Tedarikçi Değişiklik Prosedürü Oluştur: Banka hesabı değişikliği talepleri için 48 saat bekleme süresi ve alternatif kanaldan doğrulama zorunluluğu getir.

- Sosyal Medya Politikası Belirle: Yöneticilerin seyahat planları, organizasyon şeması gibi bilgilerin kamuya açık paylaşımını sınırla.

Pro İpucu: CEO’nuz yurtdışı seyahatindeyken “acil transfer” e-postası gelirse, bu kırmızı bayraktır. Dolandırıcılar, yöneticilerin ulaşılamaz olduğu zamanları özellikle seçer.

Şüpheli Durumda Ne Yapmalı?

Hızlı Teşhis: Belirti (beklenmedik acil transfer talebi) → Muhtemel Neden (CEO kimliğine bürünme) → İlk Deneme (kayıtlı numaradan geri arama)

Şüphelendiğin anda şu adımları izle:

- E-postaya yanıt verme, talep edilen işlemi yapma

- Gönderen adresi harf harf kontrol et (ı-i, o-0, rn-m gibi benzer karakterlere dikkat)

- Kurumsal rehberdeki numaradan ilgili yöneticiyi ara

- IT güvenlik ekibini bilgilendir

- E-postayı silme, delil olarak sakla

Yaygın Hatalar:

- E-postadaki telefon numarasını aramak (dolandırıcının numarası olabilir)

- “Yanıtla” butonuyla doğrulama istemek (sahte adrese gider)

- Aciliyet baskısına kapılıp prosedürü atlamak

- Olayı utanç duyarak gizlemek (tekrar hedef olursunuz)

Profesyonel Destek: Ne Zaman Yetkililere Başvurmalı?

Para transferi gerçekleştiyse ilk 24 saat kritiktir. Hemen bankanızı arayarak işlemi durdurmaya çalışın. Ardından:

- Siber Suçlarla Mücadele Daire Başkanlığı’na (Emniyet) başvurun

- USOM’a (Ulusal Siber Olaylara Müdahale Merkezi) bildirimde bulunun

- Siber sigorta poliçeniz varsa sigorta şirketinizi bilgilendirin

Sıkça Sorulan Sorular

CEO dolandırıcılığı sadece büyük şirketleri mi hedef alır?

Hayır. KOBİ’ler aslında daha savunmasız çünkü genellikle daha az katmanlı onay mekanizması var. Dolandırıcılar için “düşük riskli, orta getirili” hedefler cazip.

E-posta adresi tamamen aynı görünüyorsa nasıl sahte olabilir?

“Display name spoofing” tekniğiyle gönderen adı gerçek görünürken, asıl adres farklı olabilir. E-postanın detaylı başlık bilgilerini (header) incelemek gerekir.

Çalışan hatası nedeniyle kayıp yaşarsak sigorta karşılar mı?

Standart işyeri sigortaları genellikle karşılamaz. “Siber sorumluluk sigortası” veya “suç sigortası” (crime insurance) poliçeleri bu riskleri kapsayabilir.

Yapay zeka bu saldırıları daha tehlikeli hale getiriyor mu?

Evet. Deepfake ses teknolojisiyle CEO’nun sesini taklit eden telefon aramaları artık mümkün. Sadece e-postaya değil, sesli taleplere de şüpheyle yaklaşın.

Sonuç

CEO dolandırıcılığı, teknik açıklardan çok insan faktörünü hedef alan sofistike bir saldırı türü. En pahalı güvenlik yazılımları bile, “CEO acil istiyor” baskısına dayanamayan bir çalışanı koruyamaz. Savunmanın temeli teknoloji değil, kültürdür: Sorgulayan, doğrulayan ve prosedüre uyan bir kurum kültürü.

Üç altın kural: Her acil talebi sorgula, her finansal işlemi çift onayla, her şüpheli durumu raporla. Bu kadar basit – ama uygulaması disiplin ister.

Cevap ver