Yapay zeka ajanları artık sadece soru-cevap sistemleri değil; API’lere bağlanıyor, veritabanlarını sorguluyor, üçüncü parti servislere erişiyor. Peki bu ajanlar hassas kimlik bilgilerine nasıl ulaşıyor? İşte tam bu noktada ajan otomasyonunda gizli anahtar (secrets) yönetimi için güvenli yaklaşım kritik bir öneme sahip. Yanlış yapılandırılmış bir API anahtarı, tüm sisteminizi tehlikeye atabilir.

Kilit Çıkarım: AI ajanlarına verilen kimlik bilgileri, insan kullanıcılardan farklı bir risk profili taşır. Ajan 7/24 çalışır, hata yapmaz ama ele geçirildiğinde de durmadan çalışmaya devam eder.

Secrets Yönetimi Nedir ve Ajanlar İçin Neden Farklı?

Kısa Tanım: Secrets yönetimi; API anahtarları, veritabanı şifreleri, OAuth token’ları ve sertifikalar gibi hassas kimlik bilgilerinin güvenli şekilde saklanması, dağıtılması ve yaşam döngüsünün kontrol edilmesidir.

Geleneksel uygulamalarda secrets genellikle environment variable olarak tanımlanır veya config dosyalarında tutulur. Ancak otonom AI ajanları söz konusu olduğunda durum değişir:

- Dinamik erişim ihtiyacı: Ajan, çalışma anında hangi servise bağlanacağına karar verebilir

- Geniş yetki kapsamı: Tek bir ajan onlarca farklı API’ye erişim gerektirebilir

- Otonom karar alma: İnsan onayı olmadan işlem yapabilme yeteneği, riski artırır

- Uzun süreli oturumlar: Ajanlar saatlerce aktif kalabilir, bu da token sızıntısı penceresini genişletir

Temel Güvenlik Prensipleri

AI ajan sistemlerinde secrets yönetimi için OWASP ve sektör uzmanlarının önerdiği temel prensipler şunlar:

1. En Az Yetki İlkesi (Least Privilege)

Ajana sadece o an ihtiyaç duyduğu minimum yetkiyi ver. Tüm API’lere tam erişim yerine, görev bazlı kısıtlı token’lar kullan. Pratikte en sık görülen hata, “kolaylık olsun” diye admin yetkili API anahtarı vermek.

2. Secrets Asla Kod İçinde Olmamalı

Hardcoded API anahtarları, GitHub’a yanlışlıkla push edilen en yaygın güvenlik açığı. Ajan kodunda kesinlikle düz metin secret bulunmamalı.

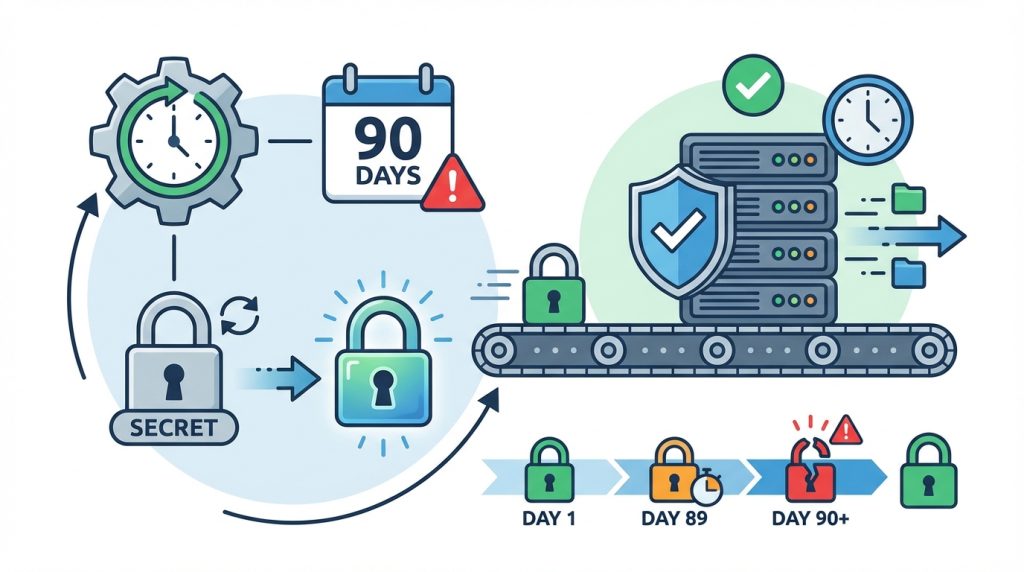

3. Otomatik Rotasyon

Secrets belirli aralıklarla otomatik olarak yenilenmeli. Güncel pratiklere göre 90 günden uzun ömürlü API anahtarları ciddi risk taşıyor.

4. Merkezi Yönetim ve Denetim

Tüm secrets tek bir vault sisteminde tutulmalı ve her erişim loglanmalı. “Kim, ne zaman, hangi secret’a erişti?” sorusuna anında cevap verebilmelisiniz.

Popüler Araçlar ve Karşılaştırma

AI ajan ekosisteminde öne çıkan secrets yönetim çözümleri:

| Araç | Avantajlar | Dezavantajlar | Uygun Senaryo |

|---|---|---|---|

| HashiCorp Vault | Dinamik secrets, güçlü audit, çoklu backend desteği | Kurulum karmaşıklığı, öğrenme eğrisi | Kurumsal, çoklu ortam |

| AWS Secrets Manager | AWS entegrasyonu, otomatik rotasyon, yönetilen servis | AWS’e bağımlılık, maliyet | AWS-native projeler |

| Azure Key Vault | Azure AD entegrasyonu, HSM desteği | Azure dışında sınırlı | Microsoft ekosistemi |

| Doppler | Kolay kurulum, geliştirici dostu UI | Daha az gelişmiş özellik | Startup, hızlı başlangıç |

| Auth0 Token Vault | AI ajan odaklı tasarım, OAuth yönetimi | Yeni, ekosistem henüz gelişiyor | Ajan-spesifik projeler |

Pro İpucu: Tek bir vault çözümüne bağımlı kalmak yerine, kritik sistemlerde “secrets federation” yaklaşımı düşün. Birden fazla vault’u merkezi bir identity broker üzerinden yönetmek, vendor lock-in riskini azaltır.

Adım Adım Güvenli Secrets Mimarisi Kurulumu

Başlamadan Önce

Gerekenler:

- Secrets manager hesabı (Vault, AWS Secrets Manager vb.)

- Ajan runtime ortamı (Container, serverless veya VM)

- IAM/RBAC yapılandırma yetkisi

Ön Koşullar:

- Mevcut secrets envanteri çıkarılmış olmalı

- Ajan’ın hangi servislere erişeceği belirlenmiş olmalı

- Acil durum erişim prosedürü tanımlanmış olmalı

Uygulama Adımları

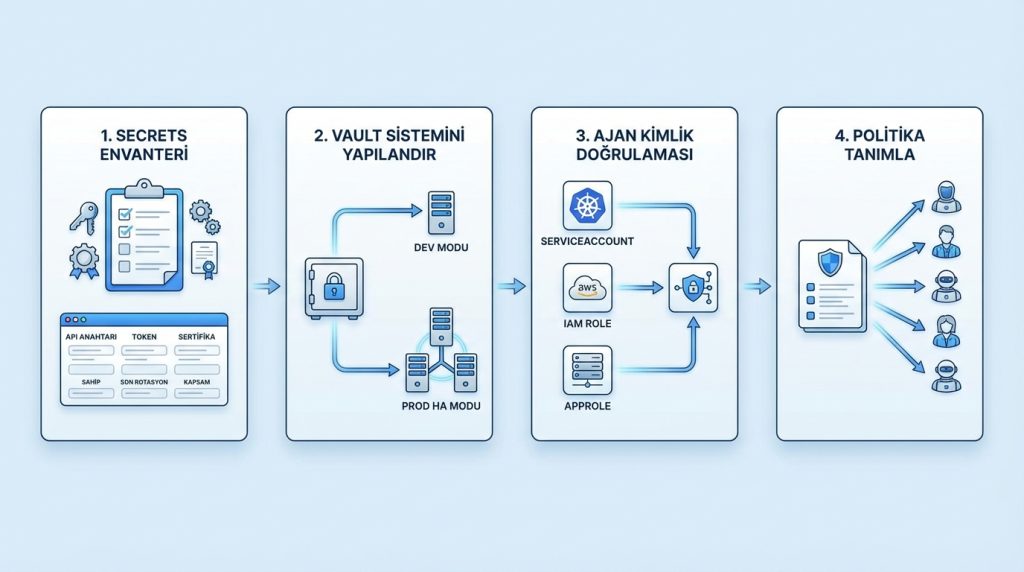

- Secrets envanteri oluştur: Tüm API anahtarlarını, token’ları ve sertifikaları listele. Her birinin sahibini, son rotasyon tarihini ve erişim kapsamını belgele.

- Vault sistemini yapılandır: Seçtiğin secrets manager’ı kur. HashiCorp Vault için

vault server -devile başla, production’da HA modunu aktifleştir. - Ajan kimlik doğrulamasını ayarla: Ajanın vault’a nasıl authenticate olacağını belirle. Kubernetes’te ServiceAccount, AWS’de IAM Role, diğer ortamlarda AppRole kullan.

- Politika tanımla: Her ajan için hangi secrets’a erişebileceğini belirten policy oluştur. “Deny by default” prensibiyle başla.

- Dinamik secrets aktifleştir: Mümkünse statik API anahtarları yerine, her istek için geçici credential üreten dinamik secrets kullan.

- Audit logging’i aç: Tüm secrets erişimlerini logla. SIEM sisteminle entegre et.

- Rotasyon schedule’ı kur: Otomatik rotasyon için cron job veya vault’un native rotasyon özelliğini yapılandır.

Risk Seviyesi: Orta – Yanlış yapılandırma ajan erişimini tamamen kesebilir. Staging ortamında mutlaka test et.

Yaygın Hatalar ve Kaçınılması Gerekenler

Ajan secrets yönetiminde sıkça karşılaşılan hatalar:

- ❌ Secrets’ı environment variable olarak container image’a gömmek: Image registry’ye erişen herkes secrets’ı görür

- ❌ Tek bir “master key” ile tüm ajanlara erişim vermek: Bir ajan ele geçirildiğinde tüm sistem tehlikeye girer

- ❌ Secrets rotasyonunu “sonra yaparız” diye ertelemek: Sızdırılmış bir anahtar aylarca fark edilmeyebilir

- ❌ Audit log’ları devre dışı bırakmak: Performans kazancı, güvenlik kaybına değmez

- ❌ Ajan çıktılarında secrets’ın loglanmasına izin vermek: Debug modunda bile hassas veriler maskelenmeli

Şu durumda ne yaparsın? Ajanın kullandığı bir API anahtarının sızdığını fark ettin. İlk adım: O anahtarı hemen revoke et, sonra yeni anahtar oluştur ve vault’u güncelle. Ajan otomatik olarak yeni anahtarı alacak şekilde tasarlanmış olmalı.

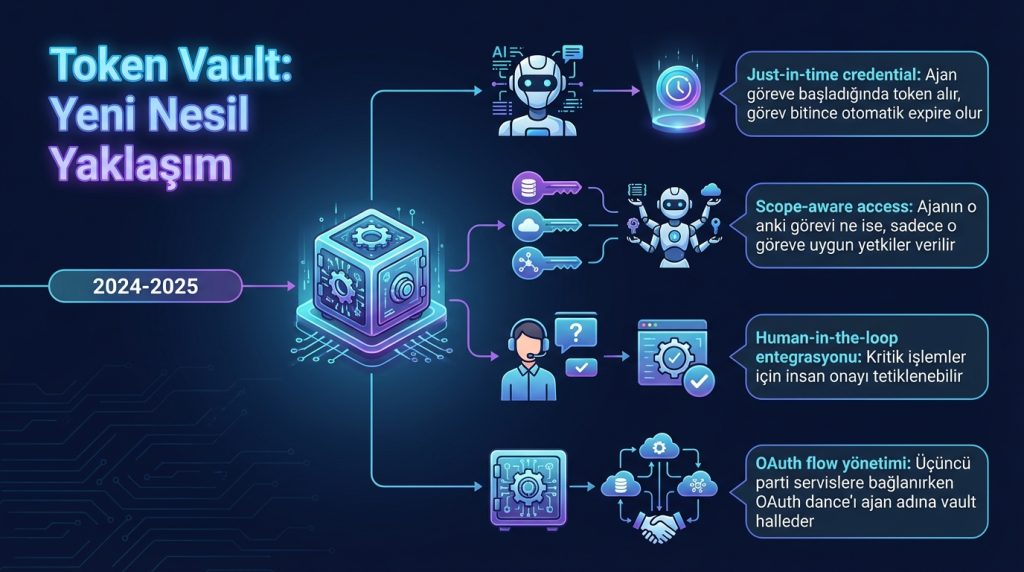

Token Vault: Yeni Nesil Yaklaşım

2024-2025 döneminde AI ajanları için özel olarak tasarlanan “Token Vault” konsepti öne çıkıyor. Geleneksel secrets manager’lardan farkı:

- Just-in-time credential: Ajan göreve başladığında token alır, görev bitince otomatik expire olur

- Scope-aware access: Ajanın o anki görevi ne ise, sadece o göreve uygun yetkiler verilir

- Human-in-the-loop entegrasyonu: Kritik işlemler için insan onayı tetiklenebilir

- OAuth flow yönetimi: Üçüncü parti servislere bağlanırken OAuth dance’ı ajan adına vault halleder

Sıkça Sorulan Sorular

AI ajanı için ayrı bir secrets manager mı kullanmalıyım?

Mevcut vault altyapınız varsa ayrı bir sistem şart değil. Ancak ajan-spesifik policy’ler ve audit trail’ler oluşturmalısınız. Ajanları diğer uygulamalardan izole etmek için ayrı namespace veya mount point kullanın.

Secrets rotasyonu sırasında ajan kesintiye uğrar mı?

Doğru yapılandırılmış bir sistemde hayır. Vault’lar genellikle “graceful rotation” destekler; eski anahtar yeni anahtar aktif olduktan sonra bir süre daha geçerli kalır.

Açık kaynak ajan framework’leri (LangChain, AutoGPT) secrets yönetimini nasıl ele alıyor?

Çoğu framework bu konuyu geliştiriciye bırakıyor. Environment variable’dan okuma varsayılan yöntem. Production’da mutlaka harici bir vault entegrasyonu eklemen gerekir.

Maliyeti nasıl hesaplarım?

AWS Secrets Manager’da secret başına aylık ~$0.40 + API çağrısı başına ücret var. HashiCorp Vault self-hosted’da altyapı maliyeti, managed versiyonda kullanıcı başına lisans ücreti söz konusu. Küçük projeler için Doppler’ın ücretsiz tier’ı yeterli olabilir.

Sonuç

AI ajan otomasyonunda güvenli secrets yönetimi, “olsa iyi olur” değil “olmazsa olmaz” kategorisinde. Özetlemek gerekirse:

- Secrets’ı asla kod içinde veya düz config dosyalarında tutma

- Merkezi bir vault sistemi kullan (HashiCorp Vault, AWS Secrets Manager veya alternatifi)

- Her ajan için minimum yetki prensibiyle policy tanımla

- Otomatik rotasyon ve audit logging’i aktifleştir

- Dinamik, kısa ömürlü credential’ları tercih et

Ajanlar ne kadar otonom olursa, secrets yönetimi o kadar kritik hale geliyor. Bugün doğru temeli atarsan, yarın ölçeklendirme çok daha kolay olacak.

Cevap ver