Kurumsal e-posta hesabınız ele geçirildiğinde saldırganın ilk yaptığı şey nedir? Şifreyi değiştirmek mi? Hayır. Çoğu zaman fark edilmeden kalabilmek için sessizce bir yönlendirme kuralı oluşturmak veya imzayı manipüle etmek. İşte tam da bu yüzden imza ve otomatik yönlendirme kontrolleri siber güvenlik stratejinizin göz ardı edilmemesi gereken parçaları arasında yer alıyor. Bu iki basit görünen özellik, doğru denetlenmediğinde ciddi veri sızıntılarına ve finansal kayıplara kapı aralayabiliyor.

Kısa Tanım: E-posta imzası, gönderilen her mesajın altına otomatik eklenen kimlik bilgisi bloğudur. Otomatik yönlendirme ise gelen e-postaların belirlenen kurallara göre başka bir adrese kopyalanması veya taşınmasıdır. Her ikisi de meşru iş süreçleri için tasarlanmış olsa da, kötü niyetli ellerde güçlü birer saldırı aracına dönüşebilir.

Saldırganlar Bu Özellikleri Nasıl Silah Haline Getiriyor?

Business Email Compromise (BEC) saldırıları, dünya genelinde milyarlarca dolarlık kayba neden oluyor. Bu saldırıların büyük çoğunluğunda ortak bir patern var: Hesap ele geçirildikten sonra saldırgan, kendini görünmez kılmak için e-posta kurallarını manipüle ediyor.

Tipik Saldırı Senaryosu:

- Çalışanın kimlik bilgileri phishing ile ele geçirilir

- Saldırgan sessizce harici bir adrese yönlendirme kuralı oluşturur

- Tüm gelen e-postalar (faturalar, sözleşmeler, müşteri bilgileri) saldırgana kopyalanır

- Kullanıcı hiçbir şeyden habersiz çalışmaya devam eder

- Haftalarca hatta aylarca veri sızıntısı yaşanır

Kilit Çıkarım: Saldırganlar şifre değiştirmek yerine yönlendirme kuralı oluşturmayı tercih eder çünkü bu yöntem çok daha uzun süre fark edilmeden kalır.

Otomatik Yönlendirme: Sessiz Veri Sızıntısı Kanalı

Otomatik yönlendirme özelliği, özellikle Microsoft 365 ve Google Workspace ortamlarında ciddi bir risk oluşturuyor. Bir kullanıcı veya saldırgan, gelen tüm e-postaları harici bir adrese yönlendirecek kural oluşturabilir. Bu durum tespit edilmediğinde:

- Müşteri verileri rakiplere sızabilir

- Finansal belgeler (faturalar, ödeme talimatları) manipüle edilebilir

- Gizli proje bilgileri ifşa olabilir

- KVKK ve GDPR ihlalleri yaşanabilir

Risk Seviyesi: Yüksek. Harici yönlendirmeler, veri kaybı önleme (DLP) sistemlerini bypass edebilir.

Hangi Yönlendirme Türleri Tehlikeli?

| Yönlendirme Türü | Risk Düzeyi | Açıklama |

|---|---|---|

| Harici domain’e yönlendirme | Kritik | Şirket dışına veri çıkışı |

| Kişisel e-postaya yönlendirme | Yüksek | Çalışan kaynaklı veri sızıntısı |

| Dahili yönlendirme | Orta | Yetki aşımı riski |

| Koşullu yönlendirme | Yüksek | Belirli anahtar kelimeleri hedefler |

E-posta İmzası Manipülasyonu: Küçümsenen Büyük Tehdit

İmza alanı genellikle “sadece iletişim bilgisi” olarak görülür. Oysa saldırganlar bu alanı çeşitli amaçlarla kullanıyor:

- Sahte banka bilgileri: İmzadaki IBAN değiştirilerek ödemeler saldırganın hesabına yönlendirilir

- Phishing linkleri: “Yeni web sitemiz” gibi masum görünen linkler eklenir

- Sosyal mühendislik: Sahte unvanlar veya yetkiler eklenerek güven oluşturulur

- Malware dağıtımı: İmzadaki görsellere zararlı kod gömülür

Pro İpucu: Finans departmanı çalışanlarının imzalarını düzenli olarak kontrol et. Özellikle banka hesap bilgisi içeren imzalar, saldırganların öncelikli hedefi oluyor.

Korunma Stratejileri ve Kontrol Mekanizmaları

Bu riskleri minimize etmek için hem teknik hem de organizasyonel önlemler almak gerekiyor:

Teknik Kontroller

- Harici e-posta yönlendirmelerini admin panelinden tamamen devre dışı bırakın veya onay sürecine alın

- Transport kuralları ile belirli anahtar kelimeleri içeren e-postaların yönlendirilmesini engelleyin

- Yeni oluşturulan yönlendirme kuralları için otomatik uyarı sistemi kurun

- İmza şablonlarını merkezi olarak yönetin, kullanıcıların değiştirmesini kısıtlayın

- Düzenli olarak tüm posta kutusu kurallarını denetleyin

Organizasyonel Önlemler

- Çalışanlara BEC saldırıları hakkında farkındalık eğitimi verin

- Şüpheli kural değişikliklerini raporlama prosedürü oluşturun

- Finans işlemlerinde e-posta dışı doğrulama (telefon onayı) zorunlu kılın

- Ayrılan çalışanların hesaplarını derhal devre dışı bırakın

Maliyet: Bu kontrollerin çoğu Microsoft 365 veya Google Workspace’in yerleşik özellikleriyle ücretsiz uygulanabilir. Üçüncü parti çözümler için aylık kullanıcı başına 2-10 dolar arasında bütçe ayırmak gerekebilir.

Doğru Bilinen Yanlışlar

E-posta güvenliği konusunda yaygın bazı yanılgılar var:

- “MFA varsa güvendeyiz”: Çok faktörlü kimlik doğrulama önemli ama tek başına yeterli değil. Hesap bir kez ele geçirildiğinde oluşturulan kurallar, şifre değişse bile aktif kalabilir.

- “Sadece büyük şirketler hedef olur”: Aksine, KOBİ’ler daha az güvenlik kontrolüne sahip oldukları için saldırganların favori hedefi.

- “IT departmanı her şeyi görür”: Varsayılan ayarlarda çoğu e-posta platformu, kullanıcı kurallarını otomatik olarak raporlamaz. Aktif izleme gerekir.

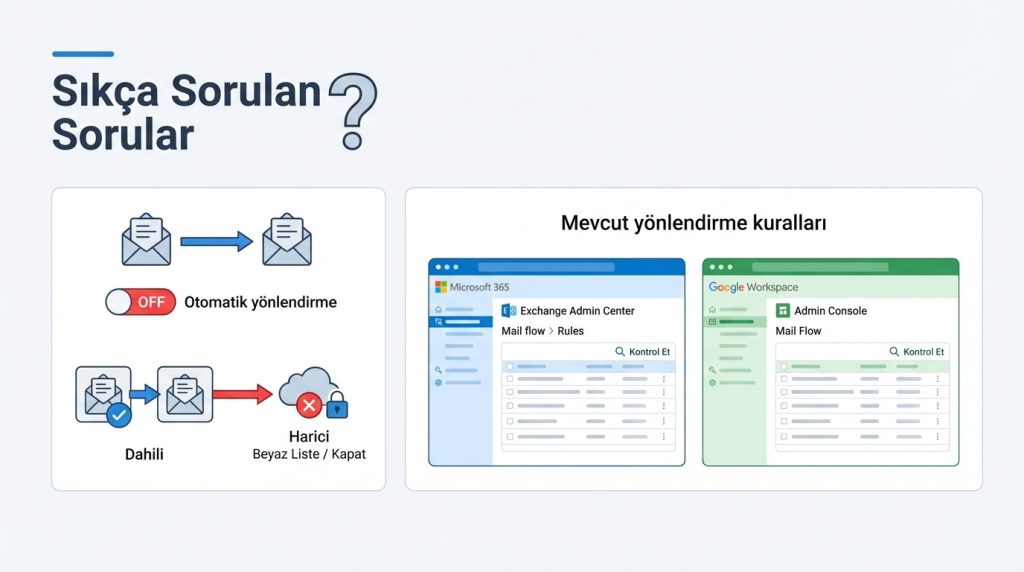

Sıkça Sorulan Sorular

Otomatik yönlendirmeyi tamamen kapatmalı mıyız?

İdeal olan harici yönlendirmeleri kapatmak veya beyaz liste sistemine almaktır. Dahili yönlendirmeler iş süreçleri için gerekli olabilir ancak bunlar da izlenmelidir.

Mevcut yönlendirme kurallarını nasıl kontrol ederim?

Microsoft 365’te Exchange Admin Center üzerinden “Mail flow > Rules” bölümünden ve PowerShell komutlarıyla tüm posta kutusu kurallarını listeleyebilirsiniz. Google Workspace’te Admin Console’dan benzer denetimler yapılabilir.

Bir saldırı şüphesi varsa ilk ne yapmalıyım?

Önce tüm aktif oturumları sonlandırın, şifreyi değiştirin, ardından posta kutusu kurallarını ve son giriş aktivitelerini inceleyin. Şüpheli kuralları hemen silin.

İmza yönetimini merkezi hale getirmek zor mu?

Microsoft 365’te transport kuralları veya üçüncü parti araçlarla merkezi imza yönetimi oldukça kolay. Kurulum süresi genellikle birkaç saati geçmez.

Sonuç

E-posta imzaları ve otomatik yönlendirme kuralları, günlük iş akışının sıradan parçaları gibi görünse de siber saldırganlar için değerli birer araç. Bu kontrolleri ihmal etmek, kapıyı kilitleyip pencereyi ardına kadar açık bırakmaya benziyor.

Hemen yapılması gerekenler:

- Harici yönlendirme politikasını gözden geçirin

- Mevcut tüm posta kutusu kurallarını denetleyin

- İmza değişikliklerini izleme mekanizması kurun

- Çalışanlara bu riskler hakkında bilgi verin

Unutmayın: Siber güvenlikte en tehlikeli açıklar, genellikle en basit görünen noktalarda gizlenir. İmza ve yönlendirme kontrolleri tam da bu kategoride yer alıyor.

Cevap ver